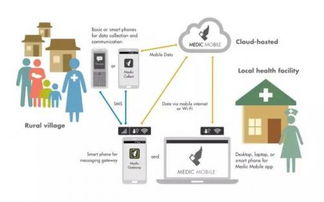

在当今数字化时代,软件感染已成为网络安全领域最为严峻的威胁之一。随着物联网、云计算和移动应用的普及,网络架构变得愈发复杂,这为恶意软件提供了更多可乘之机。本文将从网络设计的角度,探讨软件感染对传统网络设计理念的冲击,并提出构建抗感染网络架构的策略。

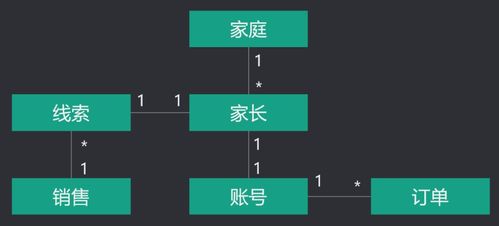

软件感染的多样性和隐蔽性对传统网络设计提出了新的挑战。传统的网络设计往往侧重于性能优化、可扩展性和可靠性,但在面对高级持续性威胁(APT)、勒索软件和供应链攻击时,传统的防御边界逐渐失效。例如,零信任网络架构(Zero Trust Architecture)的兴起,正是对传统“边界防御”模式的一种反思。它强调“从不信任,始终验证”,通过微隔离、最小权限原则和持续监控,有效遏制感染在内部的横向移动。

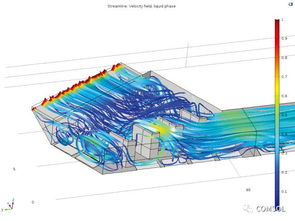

网络设计需要融入主动防御和弹性恢复机制。软件感染往往不是单一事件,而是一个持续的过程。因此,网络设计应包含实时威胁检测与响应系统,如部署网络流量分析(NTA)工具和端点检测与响应(EDR)解决方案。网络分段(Network Segmentation)成为关键策略,通过将网络划分为多个隔离区域,即使某个区域被感染,也能防止威胁扩散到整个系统。备份和灾难恢复设计必须与网络架构紧密结合,确保在感染事件发生后能快速恢复业务。

软件感染的防范需要跨层设计思维。从物理层到应用层,网络设计都应考虑安全因素。例如,在物理层,硬件供应链的安全审计至关重要;在网络层,采用加密协议(如IPsec、TLS)可以防止数据窃听和篡改;在应用层,代码签名和容器安全技术能减少漏洞利用的风险。软件定义网络(SDN)和网络功能虚拟化(NFV)的引入,为动态安全策略实施提供了灵活性,允许网络根据威胁情报自动调整配置。

人员培训和流程管理是网络设计中不可或缺的一环。许多软件感染事件源于社会工程学攻击或人为失误。因此,网络设计应结合用户行为分析(UBA),并建立严格的安全策略和响应流程。定期进行渗透测试和红队演练,可以帮助发现网络设计中的薄弱环节,从而持续改进。

软件感染设计不仅是一个技术问题,更是一个系统性的网络设计挑战。未来的网络架构必须将安全性作为核心要素,通过零信任、分段、检测和恢复等多重手段,构建一个既能抵御感染又能快速适应的弹性网络。只有这样,我们才能在日益复杂的网络威胁环境中保持稳健运行。